|

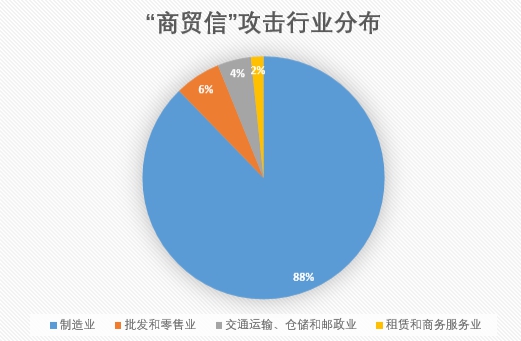

曾在全球大范围爆发的“商贸信”病毒近日开始重新活跃。根据腾讯安全御见威胁情报中心监测发现,9月以来,“商贸信”钓鱼邮件攻击出现爆发式增长,攻击目标主要集中在工业制造及贸易行业,占比高达88%。广东由于经济发达,相关行业密集,成为本次攻击受害最严重的区域,占比达30%。

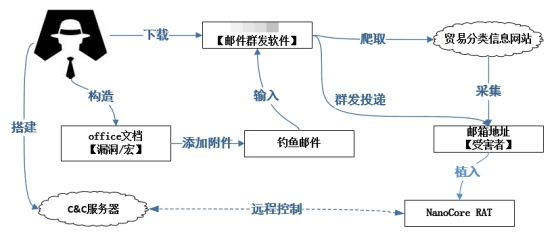

(图:“商贸信”攻击行业分布) 该病毒利用微软漏洞将带有office漏洞或宏代码的诱饵文档伪装成订单确认、价格咨询等文件,通过邮件在全球外贸行业内大肆传播。一旦用户不慎运行钓鱼邮件的附件文档,就会被植入远控木马,企业机密信息将被不法黑客窃取。 腾讯安全专家经过深入溯源分析后,发现不法黑客疑似使用一款名为“****邮件群发器”的软件进行邮箱地址采集和邮件批量投递。据测算,该软件具有每小时采集5000个邮箱地址的能力,并且会在发件时可以自动更换代理IP,具有极强的迷惑性。

(图:“商贸信”攻击流程) 通过与之前的攻击活动进行对比分析,腾讯安全技术专家指出,在此次恶意攻击事件中,不法黑客与灰产从业人员相互勾结,利用灰产研发的某邮件群发器软件,一键获取贸易分类信息网站上的公开邮箱地址,使用准备好的钓鱼邮件,进行批量群发大肆“投毒”,只待受害人上钩打开附件,进而通过远控木马对目标进行控制。

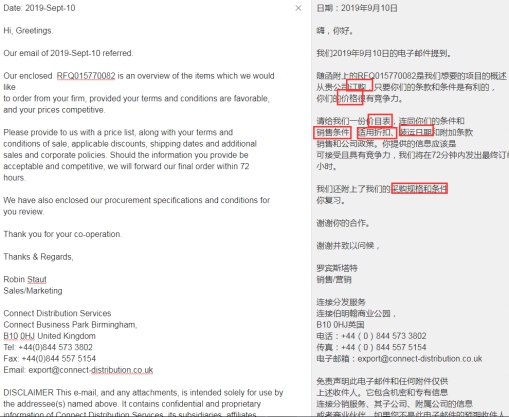

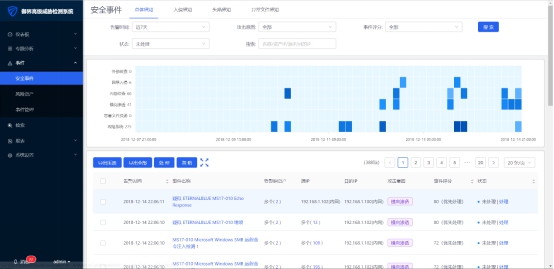

(图:“商贸信”攻击邮件) 事实上,腾讯安全御见威胁情报中心最早曾于2017年12月监测发现“商贸信”病毒攻击行为,其主要利用带有漏洞攻击代码的Word文档伪装成采购清单、帐单等文件,通过邮件大量传播,导致全球超150万外贸从业者受到影响。 为更好地对抗来势汹汹的“商贸信”病毒,腾讯安全基于腾讯安全反病毒实验室的安全能力、依托腾讯在云和端的海量数据,研发出独特的威胁情报和恶意检测模型系统——腾讯御界高级威胁检测系统,可高效检测此类未知威胁,并通过对企业内外网边界处网络流量的分析,感知漏洞的利用和攻击。通过部署御界高级威胁检测系统,可及时感知恶意流量,检测钓鱼网址和远控服务器地址在企业网络中的访问情况,保护企业网络安全。

(图:腾讯御界高级威胁检测系统) 此外,腾讯安全反病毒实验室负责人马劲松提醒广大用户,务必提高网络安全防范意识,不要轻易点击来历不明的邮件附件;升级office系列软件到最新版本,及时修复office程序漏洞,不要随意打开附带宏代码的office文档;推荐使用腾讯电脑管家等主流杀毒软件,可有效防御此类木马病毒攻击。同时,建议企业邮箱网管将以下发件邮箱设置为黑名单:kieth@sdgtrading.co.uk,export@connect-distribution.co.uk,accounts@snapqatar.com,account@sh-seacare.com,banglore@scsplindia.com,pk3195@dataone.in。 (责任编辑:梦晶) |

腾讯安全:每天数千封“毒”邮件袭击制造业,广东成“商贸信”病毒

时间:2019-09-25 13:28

来源:中国传媒联盟作者:中媒联动

曾在全球大范围爆发的商贸信病毒近日开始重新活跃。根据腾讯安全御见威胁情报中心监测发现,9月以来,商贸信钓鱼邮件攻击出现爆发式增长,攻击目标主要集中在工业制造及贸易行业,占比高达88%。广东由于经济发达,相关行业密集,成为本次攻击受害最严重的区域,占比达30%。 (图:商贸信攻击行业分布) 该病毒利用微软漏洞将带有office漏洞或宏代码的诱饵文档伪装成订单确认、价格咨询等文件,通过邮件在全球外贸行业内大肆传播。一旦用户不慎运行钓鱼邮件的附件文档,就会被植入远控木马,企业机密信息将被不法黑客窃取。 腾讯安全

顶一下

(0)

0%

踩一下

(0)

0%

------分隔线----------------------------