KoiMiner挖矿木马变种入侵 超5000台SQL Server服务器被控作为一个远程桌面的端口,1433端口主要供SQL Server(微软公司开发的数据库系统)对外提供服务。由于很多企业用户习惯经常开启1433端口进行管理服务器和更新服务器资源,不法黑客趁机利用sa弱口令进行端口爆破,入侵企业服务器,给企业造成难以弥补的损害。 近日,腾讯御见威胁情报中心监测发现,KoiMiner挖矿木马已升级到6.0版本并呈小幅度上升趋势,针对企业SQL Server 服务器的1433端口爆破攻击进行蠕虫式传播。同时监测还发现,该挖矿木马作者采用对部分代码加密的方法来对抗研究人员调试分析,给企业网络管理人员开展防御工作带来了不小的难度。

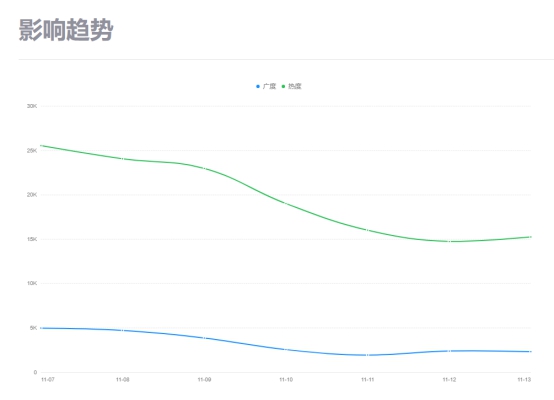

(图:KoiMiner挖矿木马的活跃趋势) 目前,腾讯电脑管家已全面拦截并查杀该木马变种。另外腾讯安全专家建议企业网管对SQL Server服务器做重点加固,防止服务器被黑客暴力破解入侵,推荐在服务器部署腾讯御点终端安全管理系统防范此类病毒入侵。 据悉,该作恶团伙曾在今年7月利用Apache Struts2的高危漏洞攻击大量企业web服务器,使用攻击工具WinStr045检测网络上存在漏洞的web服务器,通过远程执行各类指令进行提权、创建账户、系统信息搜集,然后将用于下载的木马mas.exe植入,进而利用mas.exe的木马下载器从多个C&C地址下载更多木马。由于挖矿木马netxmr解密代码后以模块名“koi”加载,故将其命名为KoiMiner。

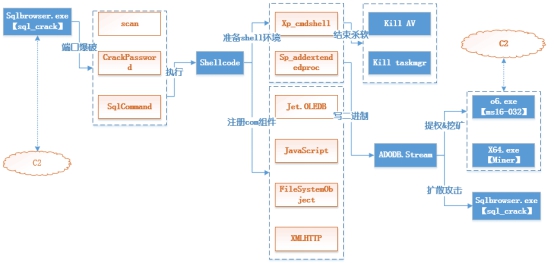

(图:挖矿木马KoiMiner变种攻击流程) 与7月的KoiMiner相比,该木马作者在攻击手段上又高明了许多。首先,全部代码加密改为部分代码加密;其次,Apache Struts2漏洞攻击改为SQL Server 1433端口爆破;然后,下载的挖矿木马由直接下载PE可执行文件改为从图片中获取二进制代码再生成本地执行的挖矿木马。 数据显示,KoiMiner挖矿木马已入侵控制超过5000台SQL Server服务器,对企业数据安全构成重大威胁。根据钱包信息显示来看,KoiMiner变种控制的钱包已收获20余个门罗币,按最新市价,约1.5万元人民币。

(图:KoiMiner木马作者钱包信息) 由于挖矿木马占用大量资源会影响服务器性能,干扰企业业务正常运行,同时病毒作者获得数据库的管理员权限,会严重威胁业务数据安全,比如窃取数据库信息进行非法交易。为此,腾讯安全反病毒实验室负责人、腾讯电脑管家安全专家马劲松提醒广大企业安全负责人,企业网管应尽快加固SQL Server服务器,修补服务器安全漏洞,切勿使用弱口令,特别是sa账号密码,以免不法黑客暴力破解;同时建议尽快修改SQL Sever服务默认端口,在原始配置基础上更改默认1433端口设置,并且设置访问规则,拒绝1433端口探测,可有效防范不法黑客的恶意攻击。 此外,马劲松还建议尽快将企业安全防御解决方案提上日程,推荐企业用户至腾讯企业安全官网下载安装腾讯御知网络空间风险雷达,免受木马病毒的侵扰。依托腾讯安全大数据检测能力,御知能够对企业的网络设备及应用服务的可用性、安全性与合规性进行定期的安全扫描,持续性风险预警和漏洞检测,并且为企业提供专业的修复建议,保障企业免受财产损失。 (责任编辑:海诺) |

KoiMiner挖矿木马变种入侵 超5000台SQL Server服务器被控

时间:2018-11-20 17:32

来源:中华网科技作者:中华网科技

.

顶一下

(0)

0%

踩一下

(0)

0%

------分隔线----------------------------

- 上一篇:2018GMTIC大会第二天精彩回顾

- 下一篇:安吉悦榕庄11月18日开业